Śledzenie laptopa. Oprogramowanie szpiegowskie do komputera – co to jest? Jak zainstalować oprogramowanie szpiegujące na telefonie

Przeczytaj także

Aplikacje i specjalne programy na smartfonach są przez nas coraz częściej wykorzystywane w życiu codziennym. Przyzwyczailiśmy się, że za ich pomocą dokonujemy zakupów, przeprowadzamy transakcje finansowe i komunikujemy się ze znajomymi na całym świecie. Jeśli zaistnieje potrzeba dalszego monitorowania kręgu znajomych Twojego dziecka, podsłuchiwania rozmów pracowników firmy lub członków rodziny, przyda Ci się program szpiegowski na Androida lub iOS, który z łatwością pobierzesz i zainstalujesz na swoim smartfonie. Przyda się do monitorowania dzieci, osób starszych, personelu domowego czy pracowników.

Co to jest oprogramowanie szpiegowskie

Aby skorzystać z usługi monitorowania telefonu należy osobiście zarejestrować się na stronie twórcy programu. Podczas rejestracji należy pamiętać login i hasło umożliwiające wejście do serwisu oraz potwierdzić numer telefonu lub adres e-mail. Programy szpiegowskie różnią się od siebie funkcjami kontrolnymi i sposobem prezentacji informacji „pobranych” z monitorowanego urządzenia. Może to być zrzut ekranu, tabela połączeń, SMS-y, nagrania rozmów. Program do szpiegowania telefonu z Androidem musi zostać pobrany, zainstalowany i aktywowany na smartfonie w tajemnicy przed użytkownikiem.

Rodzaje oprogramowania szpiegującego

Programy do zdalnego sterowania smartfonami dzielą się na następujące typy:

Funkcje szpiegowskie

Monitorując smartfon, program szpiegowski dla Androida realizuje funkcje śledzenia i rejestrowania wszystkich działań obiektu. Po zebraniu informacji, w zależności od rodzaju wybranych funkcji, na smartfonie lub komputerze za pośrednictwem Internetu, narzędzie zapewni możliwość otrzymania danych:

- rejestr połączeń przychodzących, nieodebranych i wychodzących od abonentów z ich nazwiskami, czasem trwania rozmowy;

- nagrania audio rozmów telefonicznych;

- lista i teksty wszystkich wiadomości SMS, MMS wraz z czasem ich otrzymania lub wysłania;

- informacje zdjęciowe i wideo zarejestrowane przez kamerę szpiegowską kontrolowanego urządzenia;

- bieżąca lokalizacja abonenta ze śledzeniem ruchu on-line z wykorzystaniem geolokalizacji z wykorzystaniem stacji bazowych operatora GSM lub nawigacji GPS;

- historia odwiedzania stron przeglądarki smartfona;

- rozliczanie pobranych, zainstalowanych i używanych aplikacji;

- Kontrola dźwięku otoczenia za pomocą zdalnego sterowania mikrofonem.

Oprogramowanie szpiegowskie dla Androida

Wśród oferowanych programów szpiegujących znajdują się bezpłatne narzędzia, które po analizie i przetestowaniu okazują się nieskuteczne. Aby uzyskać informacje wysokiej jakości, należy wydać pieniądze na gromadzenie i przechowywanie informacji fotograficznych, wideo i audio. Po zarejestrowaniu się na stronie dewelopera klient otrzymuje konto osobiste ze wskazaniem podłączonych funkcji sterujących i zebranych informacji.

Płatny program do podsłuchiwania telefonów komórkowych dla systemu Android rozwijany jest z myślą o potrzebie usatysfakcjonowania najbardziej wymagających klientów pod kilkoma względami:

- łatwość instalacji;

- niewidzialność przebywania na kontrolowanym smartfonie;

- Wygoda dla klienta w zakresie otrzymywania i zapisywania zebranych informacji.

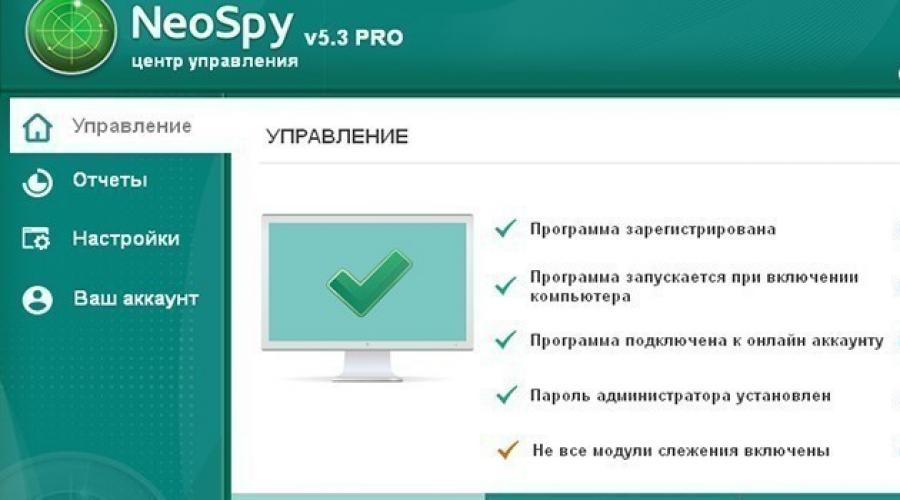

Neoszpieg

Jednym z najprostszych programów szpiegowskich na komputer lub smartfon jest Neospy. NeoSpy Mobile na platformę Android to legalna aplikacja, którą można pobrać ze sklepu Google Play. Podczas pobierania nowej wersji NeoSpy Mobile v1.9 PRO wraz z instalacją, pobierając archiwum apk, możliwe są ustawienia, w których program nie będzie pojawiał się na liście aplikacji Google Play, będzie mógł monitorować klawiaturę smartfona i przechwytywać zdjęcia z aparatu. Koszt korzystania z programu zależy od wybranych funkcji i będzie wynosić od 20 do 50 rubli dziennie.

Talklog

Bardziej poważny jest Talklog szpiegujący telefon z Androidem. Przed zainstalowaniem go na smartfonie należy wyłączyć oprogramowanie antywirusowe. Musisz zezwolić na instalację aplikacji z innych źródeł w ustawieniach zabezpieczeń telefonu. Usługa Talklog to pełnoprawny szpieg, który może pozyskać niemal wszystkie informacje o aktywności monitorowanego obiektu. Narzędzie ma bezpłatny tryb próbny i kilka podstawowych bezpłatnych funkcji. Koszt wyniesie od 10 do 50 rubli dziennie, w zależności od potrzebnej funkcjonalności.

Flexispy

Program szpiegowski dla Androida Flexispy zapewnia ogromną liczbę sposobów dostępu do smartfona - przechwytywanie wiadomości SMS, MMS, podsłuchiwanie telefonu, nagrywanie rozmów telefonicznych, czytanie dialogów z 14 wewnętrznych czatów (Facebook, WhatsApp, Viber, Skype, WeChat, Telegram, itp.), przechwytywanie połączeń w czasie rzeczywistym, słuchanie otoczenia telefonu przez mikrofon, ponad 140 dodatkowych funkcji. Koszt korzystania z narzędzia jest odpowiedni - minimalny pakiet Premium kosztuje 6000 rubli przez 3 miesiące, maksymalny pakiet Extreme kosztuje do 12 000 rubli za 3 miesiące użytkowania.

Narzędzie mobilne

Aplikacja szpiegowska MobileTool dla systemu operacyjnego Android dostarczy Ci informacji o połączeniach, SMS-ach, MMS-ach, lokalizacji telefonu, książce telefonicznej. Może usunąć swój skrót z listy aplikacji. Będziesz miał dostęp do następujących funkcji: przeglądanie zdjęć, zabezpieczenie przed kradzieżą poprzez zablokowanie urządzenia, włączenie syreny. Wszystkie informacje będą dostępne na Twoim koncie osobistym na stronie aplikacji. Dostępny jest dwudniowy tryb próbny umożliwiający przetestowanie funkcjonalności; zniżki uzależnione są od okresu użytkowania. Średnia opłata za korzystanie z narzędzia wyniesie około 30 rubli dziennie.

Monitorowanie mobilne

Mobilny szpieg dla systemu Android Mobile Monitoring (monitoring mobilny) po zarejestrowaniu się w serwisie, wybraniu planu taryfowego i płatności umożliwi zapisywanie rozmów telefonicznych, funkcję dyktafonu, zapisywanie wszystkich wiadomości SMS, geolokalizację lokalizacji telefonu i budowanie tras podróży . Program działa na smartfonach wszystkich operatorów komórkowych w Rosji. Koszt przy wyborze samej geolokalizacji wyniesie 800 rubli za 3 miesiące, pełna funkcjonalność – 1550 rubli za 3 miesiące, z 40% rabatem przy płatności rocznej.

Jak zainstalować oprogramowanie szpiegujące na telefonie

Instalacja mobilnego szpiega rozpoczyna się od rejestracji przez Internet na stronie producenta, wybrania planu taryfowego i opłacenia usług. Następnie udostępniany jest link, który należy wprowadzić w przeglądarce smartfona, aby pobrać program. Niektóre programy szpiegowskie dla Androida są dostępne w Google Play i można je pobrać jak zwykłe aplikacje. Podczas instalacji i aktywacji programu będziesz potrzebować pozwolenia na dostęp do wszystkich funkcji smartfona niezbędnych do jego działania. Możesz potrzebować pozwolenia na używanie programów uzyskanych z nieznanych źródeł.

Jak wykryć oprogramowanie szpiegujące na Androidzie

Większość programów szpiegowskich na Androida ma funkcję maskowania swojej obecności na smartfonie. Mogą wyłączyć się z listy aplikacji i nie pokazywać swojej aktywności w okresach korzystania z telefonu. Wiele programów antywirusowych potrafi wykryć takie oprogramowanie. Aby chronić się przed oprogramowaniem szpiegującym i złośliwym oprogramowaniem, wyrób sobie nawyk przeprowadzania pełnego skanowania telefonu raz w tygodniu lub konfigurowania go tak, aby uruchamiał się automatycznie zgodnie z harmonogramem. Głównymi oznakami działania takich programów na Twoim telefonie mogą być:

- spowolnienie działania telefonu komórkowego;

- szybkie rozładowywanie baterii;

- nieuzasadnione wykorzystanie ruchu internetowego.

Wideo

Monitor osobisty

TWÓJ WYBÓR

do kontroli rodzicielskiej

Potrzebujesz keyloggera?

2 500 000 . Dokładnie tyle osób (a to więcej niż na przykład populacja całej Łotwy) wybrało program Mipko Personal Monitor jako keylogger. Dlaczego?

Z co najmniej 9 powodów:

Ochrona dla Twojego dziecka

osobisty monitor do systemu Windows

Darmowa wersja

przez 3 dni

Recenzja wideo programu Mipko Personal Monitor autorstwa Aleksandra Miedwiediewa

Nasza autorska gwarancja na monitor osobisty Mipko

Gwarantujemy, że będziesz w 100% zadowolony z keyloggera Mipko Personal Monitor. Przecież wszystkie możliwości programu możesz przetestować za darmo – masz na to 3 dni.

Cóż, jeśli z jakiegoś powodu po aktualizacji do wersji płatnej rozczarowałeś się Mipko Personal Monitor, to w ciągu 7 dni od zakupu zwrócimy Ci pieniądze.

Jak działa Monitor Osobisty Mipko

Nieważne, ile chcesz, ale na przykład „blokowanie” dziecku dostępu do wątpliwych zasobów poza jego wiekiem jest dość trudne. Ponadto przy odrobinie szperania w Internecie dociekliwi młodzi ludzie znajdą sposób na ominięcie wszelkich przeszkód.

Jeśli martwisz się o swoje dzieci i chcesz wiedzieć, jakie strony odwiedzają, gdzie, z kim i czym się komunikują, to Mipko Personal Monitor jest najlepszym rozwiązaniem. Dlaczego?

Program nie pokazuje się w żaden sposób na komputerze. Użytkownik nawet nie podejrzewa jego istnienia. Jednocześnie Mipko Personal Monitor zbiera pełny raport ze swoich działań i rejestruje wszystko, co się dzieje. Jak to wygląda?

Na przykład, gdy tylko Twoje dziecko zaloguje się do VKontakte lub zaloguje się do Skype, Mipko Personal Monitor natychmiast rejestruje wszystkie jego działania. Na przykład nagrywa rozmowy głosowe, zapisuje historię korespondencji, rejestruje przeglądane strony i tak dalej. Odpowiednie raporty otrzymasz e-mailem.

Dodatkowo wszystkie kopie raportów przechowywane są na dysku twardym komputera. Jednak osoba, która nie zna Mipko Personal Monitor, ich nie znajdzie. W końcu odpowiedni folder jest ukryty bardzo głęboko, a same raporty są przechowywane w formie zaszyfrowanej i tylko Mipko Personal Monitor może je odczytać.

„Korzystam z Państwa programu już prawie rok – okazało się, że jest to bardzo niezawodne narzędzie, z którym nigdy nie miałem żadnych problemów. Jestem również zadowolony z działania programu – działa on niemal niezauważalnie.”

Witalij Makuszew

Prostota i elegancja

Mipko Personal Monitor to domowy keylogger. Nie posiada zbędnych funkcji, które są pożądane przez klientów korporacyjnych, ale na komputerze domowym są zupełnie bez znaczenia.

W efekcie sam interfejs programu okazał się bardzo prosty i zrozumiały. Podobnie jak iPhone, który nawet osoba nietechniczna może rozgryźć w 5 minut. Jednocześnie możliwości Mipko Personal Monitor są tak szerokie, jak to tylko możliwe i z nawiązką zadowolą nawet najbardziej wymagającego użytkownika.

„Używam waszego programu od dłuższego czasu. Podoba mi się interfejs i funkcjonalność programu, a co najważniejsze jego wydajność. Widzę też, że nie porzuciliście tego projektu, ciągle wprowadzane są aktualizacje i poprawki. Za co serdecznie dziękuję.”

Michaił Zinowiew

Jeszcze 5 argumentów na korzyść Mipko Personal Monitor

- - Jeśli Mipko Personal Monitor ulegnie awarii lub konfliktowi z programem antywirusowym, program w dalszym ciągu nie ujawni się i nie narazi Cię na szwank.

- - Mipko Personal Monitor posiada całkowicie rosyjskojęzyczny interfejs i wsparcie techniczne.

- - Nie zostajesz sam z programem, ale otrzymujesz od nas wszelką pomoc i wsparcie, nawet podczas bezpłatnego okresu testowego.

- - Ty decydujesz, ile miejsca na dysku przeznaczysz na przechowywanie nagrań Mipko Personal Monitor, a ten limit nigdy nie zostanie przekroczony.

- - Zawsze wiesz z kim i co komunikuje się Twoje dziecko lub bliska Ci osoba, a także z kim się umawia.

„Zanim zacząłem go używać, wypróbowałem wiele alternatywnych keyloggerów (nie pamiętam już nazw). Twój program przyciągnął mnie swoją łatwością obsługi i przejrzystością wyników.”

Siergiej Minajew

Mipko Personal Monitor i programy antywirusowe

Z prawnego punktu widzenia Mipko Personal Monitor nie jest oprogramowaniem szpiegującym ani złośliwym w rozumieniu klasyfikacji antywirusowej. Zasadniczo jest to program obserwacyjny, który monitoruje to, co dzieje się na komputerze i nie przechowuje żadnych danych osobowych użytkownika.

Jednocześnie tylko administrator (właściciel) komputera może zainstalować Mipko Personal Monitor podając odpowiednie hasło. Dzięki temu program jest legalny i legalny z punktu widzenia zdecydowanej większości programów antywirusowych. Dzięki temu w ogóle nie reagują na Mipko Personal Monitor.

Jednakże niektóre programy antywirusowe (nie więcej niż 5%) mogą zakłócać instalację i działanie Mipko Personal Monitor. Następnie daj nam znać, a my wyślemy Ci instrukcje krok po kroku, jak sparować Mipko Personal Monitor z Twoim programem antywirusowym.

„Cieszę się, że program jest ukryty, nie ładuje komputera i działa całkowicie offline.”

Czy masz już te pytania?

Jak zadbać o bezpieczeństwo danych osobowych?

Mipko Personal Monitor nie zbiera danych osobowych, a ponadto nie przesyła ich do nas. Wszystkie informacje są przechowywane na Twoim komputerze i wysyłane do Ciebie e-mailem. W takim przypadku wszystkie listy są wysyłane bezpośrednio, z pominięciem naszych serwerów.

Jestem na Twoim komputerze, czy mogę zainstalować Mipko Personal Monitor?

Tak, możesz. Interfejs programu jest niezwykle prosty. Wystarczy dosłownie nacisnąć dwa przyciski i postępować zgodnie ze szczegółowymi instrukcjami. Ponadto zawsze jesteśmy gotowi udzielić wszelkiej pomocy w tej kwestii.

Co mam zrobić jeśli mam problemy z Mipko Personal Monitor?

Skontaktuj się z naszym zespołem wsparcia, a my szybko rozwiążemy wszystkie problemy.

„Jestem użytkownikiem waszego programu już od dłuższego czasu. Podoba mi się fakt, że program praktycznie nie ma odpowiedników, pomagając nawet w najtrudniejszych przypadkach. „Mam dorastającego syna i dla mnie i mojej żony jest bardzo ważne, abyśmy wiedzieli, w jakim kierunku rozwijają się jego zainteresowania”.

Oprogramowanie szpiegowskie służy do monitorowania sprzętu komputerowego pracowników biurowych i pracowników przedsiębiorstw. Jest to również dobre rozwiązanie do monitorowania dzieci, gdy rodziców nie ma w domu.

Komputerowe programy szpiegowskie nie mają nic wspólnego ze złośliwym oprogramowaniem. Przeważnie są one instalowane za zgodą administratora komputera i nie powodują żadnych szkód. Wirusy działają na innej zasadzie: instalują się bez zgody administratora i celowo szpiegują użytkownika, zbierając poufne informacje i przekazując je osobom trzecim. Kierownictwo firm i przedsiębiorstw informuje swoich pracowników o ustalonych programach monitorowania procesu produkcyjnego.

Programy szpiegowskie na komputer

– ten program szpiegowski jest uniwersalnym narzędziem do monitorowania działań użytkownika na komputerze osobistym. Kilka dostępnych opcje instalacji: administrator i ukryty. W przypadku instalacji ukrytej procesy nie są wyświetlane w menedżerze zadań. Program służy do monitorowania domu dzieci i monitorowania działań pracowników przedsiębiorstwa. Oprogramowanie Neospy oprogramowanie shareware, możesz kupić wersję płatną za 1990 rubli na oficjalnej stronie internetowej.

Funkcje NeoSpy:

- przechwycenie naciśnięcia klawiszy;

- możliwość tworzenia zrzuty ekranu;

- kolekcja dane o zdarzeniach systemowych;

- śledzenie korzystanie z komunikatorów internetowych i nagrywanie rozmów głosowych/wideo;

- raport o obsłudze komputera.

Zalety:

- Interfejs w języku rosyjskim;

- funkcjonalność;

- monitorowanie komputera w czasie rzeczywistym;

- ukryta instalacja.

Wady:

– uniwersalny, anglojęzyczny program szpiegowski. Główną cechą tego oprogramowania jest to, że nie tylko śledzi działania użytkownika, ale także blokuje niektóre operacje na komputerze. Tworząc konto, użytkownicy mogą dodać zakaz niektórych działań na komputerze. Aby móc korzystać z pełnej funkcjonalności, będziesz potrzebować kup wersję płatną w cenie 40 dolarów.

Możliwości:

- monitorowanie wpisany tekst z klawiatury;

- raport o zdarzeniach systemowych;

- kreacja wiele kont.

Zalety:

- stworzenie polityki zabraniającej pewnych działań na komputerze PC;

- pracować w trybie półukrytym.

Wady:

- użyty jako keylogger i posiada dodatkową funkcjonalność:

- kontrola nad zawartością schowka;

- możliwość robienia zrzutów ekranu;

- śledzenie odwiedzanych witryn.

Program nie ma żadnych specjalnych zalet, zawiera całkiem standardowe dla tego typu oprogramowania funkcje. Wśród niedociągnięć Można zauważyć, że podczas korzystania z modułu śledzenia naciśnięć klawiszy na klawiaturze poprawnie rejestrowany jest tylko tekst w języku angielskim.

SpyGo

To oprogramowanie do śledzenia komputera jest przeznaczone wyłącznie do użytku domowego. SpyGo można także wykorzystać do monitorowania pracowników urzędów i przedsiębiorstw. Program oprogramowanie shareware, możesz kupić pełną wersję w cenie od 990 do 2990 rubli, w zależności od zestawu opcji.

Możliwości:

- klawiatura szpieg;

- nagrywać zdarzenia systemowe na komputerze (uruchamianie aplikacji, praca z plikami itp.);

- kontrola odwiedzanie zasobów sieciowych;

- otrzymujący obrazy z ekranu użytkownika w czasie rzeczywistym;

- uzyskanie informacji o zawartości schowka;

- możliwość otrzymania nagranie mikrofonu(jeśli jest podłączony).

Zalety:

- pracować w trybie tajnego nadzoru;

- raporty dotyczące aktywności komputera;

- śledzenie zapytań i czasu spędzonego na odwiedzaniu stron internetowych.

Wady:

Kapuś

Snitch to łatwy w użyciu program szpiegowski, który pozwala monitorować działania użytkownika na komputerze.

Możliwości:

- monitorowanie klawiatura, schowek i zdarzenia systemowe;

- śledzenie działania użytkownika w Internecie i komunikatorach internetowych;

- kompilacja raporty podsumowujące o obsłudze komputera.

Zalety:

- blokowanie wymuszonego zakończenia procesu w menedżerze zadań;

Wady:

- nie ma ukrytego trybu działania;

- konflikty z programami antywirusowymi.

– narzędzie jest keyloggerem pozwalającym na zapisywanie danych wprowadzonych w oknach dowolnych programów, przeglądarek, komunikatorów internetowych itp. Zapewnia również szczegółowy raport w obsłudze komputera. Program działa w trybie ukrytym, nie pojawia się w menedżerze zadań i nie tworzy skrótów na pulpicie ani w menu Start. Program może być kupić po cenie 49$.

Możliwości:

- czytanie wpisane teksty ze wszystkich wypełnionych formularzy;

- ukryty Tryb pracy;

- otrzymujący dane ekranowe użytkownik w czasie rzeczywistym;

- dźwięk nagranie mikrofonu.

Zalety:

- funkcjonalność;

- Udostępnianie raportów zbiorczych;

- ukryty tryb działania.

Wady:

Dom eksperta

Expert Home to bezpłatne oprogramowanie do śledzenia aktywności komputera, które umożliwia śledzić i nagrywać wszystkie działania użytkownika. To oprogramowanie służy przede wszystkim do zapewnienia kontroli rodzicielskiej.

Możliwości:

- przechwycenie naciśnięcia klawiszy;

- kreacja kino ekran;

- bloking określone działania na komputerze;

- zaopatrzenie raporty o zdarzeniach systemowych na komputerze.

Zalety:

- ukryty tryb działania;

- wygodna nawigacja;

- mało wymagający pod względem zasobów.

Wady:

SC-KeyLog

Bezpłatny oprogramowanie zaprojektowane do śledzenia naciśnięć klawiszy. Dodatkowo SC-KeyLog posiada możliwość zbierania danych o kliknięciach myszą.

Możliwości:

- zbieranie danych wprowadzone z klawiatury;

- śledzenie odwiedzane strony;

- tryb ukryty praca;

- raport z informacją o czynnościach wykonywanych z poziomu komputera.

Zalety:

- dystrybuowane bezpłatnie;

- zbieranie danych o wszystkich działaniach na komputerze (uruchamianie aplikacji, praca z plikami).

Wady:

- w pełni bezpłatny keylogger dla Windows 7/8/10, który pozwala na szczegółowe monitorowanie aktywności użytkownika. Idealnie nadaje się jako narzędzie kontroli rodzicielskiej.

Możliwości:

- niewidzialność w menedżerze zadań;

- kolekcja wprowadzone dane z klawiatury;

- śledzenie odwiedzane strony internetowe.

Zalety:

- bezpłatna dystrybucja;

- funkcjonalność;

- wygodny interfejs.

W programie nie stwierdzono żadnych uchybień.

Winspy

– ten program szpiegowski służy do kontroli rodzicielskiej i monitorowania aktywności pracowników na komputerach.

Możliwości:

- zdalny instalacja;

- przechwycenie informacje tekstowe z klawiatury;

- ukryty Tryb pracy.

Zalety:

- mało wymagające zasoby systemu operacyjnego;

- funkcjonalność.

Wady:

Vkurse na Androida

Vkurse – oprogramowanie szpiegujące dla urządzeń z systemem operacyjnym Android. Umożliwia śledzenie działań użytkownika na telefonie lub tablecie w czasie rzeczywistym.

Możliwości:

- jednoczesna kontrola za wszystkimi komunikatorami internetowymi działającymi na urządzeniu;

- pozwala zrobić zdjęcie ekran;

- śledzenie wprowadzone informacje tekstowe z klawiatury Androida;

- wykrycie korzystanie z GPS;

- nagrywać połączenia przychodzące i wychodzące.

Zalety:

- ukryty tryb pracy bez aktywnego okna;

- Możliwość instalacji bez rootowania;

- nie uruchamia systemu.

Wady:

- możliwość wykrycia aplikacji poprzez „Menedżera zadań” (menedżer zadań).

Jak wykryć oprogramowanie szpiegujące na komputerze

Jeśli program szpiegujący działa w trybie ukrytym, jego wykrycie będzie dość trudne. W naszej recenzji użyliśmy wyłącznie legalne oprogramowanie, który nie jest złośliwy, ale jednocześnie może zostać wykryty przez programy antywirusowe. Zaleca się dodanie takiego oprogramowania do wyjątków. Jeśli nie musisz usuwać programu, a jedynie ukryć przed nim swoje działania na komputerze, skorzystaj z narzędzi antyszpiegowskich, które zablokują przechwytywanie naciśnięć klawiatury.

Instrukcje

Potrzeba kontroli działania użytkownik może być spowodowane różnymi przyczynami. Chcesz na przykład monitorować swoich podwładnych lub sprawdzać, co robi Twoje dziecko podczas pracy przy komputerze. Najczęściej interesujące są adresy odwiedzanych stron internetowych, uruchamiane w trakcie programu oraz informacje wprowadzane z klawiatury.

Śledzenie odwiedzanych zasobów Internetu jest bardzo łatwe; w tym celu wystarczy zajrzeć do folderu historii (dziennika) w przeglądarce. Zobaczysz wszystkie witryny, które odwiedził użytkownik. Co prawda doświadczeni użytkownicy po pracy nad tym mogą wyczyścić dziennik odwiedzin lub usunąć z niego pojedyncze wpisy.

Najbardziej niezawodny sposób kontroli użytkownik jest zainstalowanie programu śledzącego na Twoim komputerze. Można na przykład skorzystać z bezpłatnego programu KGB Key Logger. Dzięki temu będziesz mieć świadomość wszystkiego, co użytkownik robi na komputerze. Posiada tryb widoczny i niewidoczny, śledzi naciśnięcia klawiszy, śledzi odwiedzane strony i może robić zrzuty ekranu (zrzuty ekranu). Przechwycone informacje można przesłać na skrzynkę pocztową. Co więcej, program jest całkowicie legalny, ponieważ instaluje go na komputerze jego właściciel.

Podobne funkcje spełnia program ExtraSpy Employee Monitor, stworzony, aby zapewnić kierownictwu przedsiębiorstwa kontrolę nad pracownikami. Instalując ten program na swoim komputerze, zawsze będziesz świadomy tego, co robi osoba nad nim pracująca.

Do zdalnego administrowania komputerem można wykorzystać program Radmin. Instalując jego część serwerową na komputerze, na którym chcesz kontrolować pracę, możesz w każdej chwili połączyć się z nim przez Internet. Ekran zdalnego komputera, zaktualizowany w bieżącym trybie czasu, pojawi się przed tobą w oknie programu, zobaczysz wszystko działania użytkownik. Ponadto możesz przeglądać dowolne foldery i pliki, kopiować i usuwać informacje, uruchamiać i zamykać programy. Program ten jest legalny, można go pobrać ze strony producenta: http://www.radmin.ru/.

Powiązany artykuł

Osoba sprawująca kontrolę zawsze znajduje się pod presją psychologiczną ze strony osób, które kontroluje. Obie strony postrzegają poziom jakości wykonanej pracy praca na mój własny sposób. Aby uniknąć konfliktów i niepotrzebnych doświadczeń emocjonalnych, konieczne jest ustalenie zasad kontroli jakości, które będą jasno zrozumiałe dla wszystkich uczestników procesu.

Instrukcje

Zdefiniuj swoje cele. Opisz konkretnie „ jakość"i jakie są kryteria jej ustalania. Niejasne i niejasne sformułowania nie pozwolą skutecznie kontrolować procesu. Jeśli jakość składa się z wielu szczegółów, zrób ich listę. Opisz szczegółowo kryteria jakości dla każdego elementu.

Ustal, na podstawie czego określany jest poziom jakości. Użyj w tym celu kryteriów opisanych wcześniej. Zasady należy sformułować w formie instrukcji krok po kroku. Pomoże to uzasadnić wnioski dotyczące kontroli jakości w przypadku sytuacji konfliktowych. Aby przekonać rozmówcę, wystarczy krok po kroku opowiedzieć Ci, w jaki sposób sprawowałeś kontrolę.

Ustaw punkty kontrolne. To są luki praca, w którym przeprowadzana jest kontrola jakości. Ludzie nie powinni być zaskoczeni Twoim nagłym pojawieniem się. Wyjaśnij wyraźnie, na jakich etapach praca i dlaczego kontrola jest konieczna.

Wideo na ten temat

notatka

Zatrzymaj wszelkie próby obniżenia jakości. Nie idź na żadne ustępstwa. W przeciwnym razie zasady będą celowo łamane.

Pomocna rada

Policz liczbę dzieł wysokiej jakości. Brane jest pod uwagę to, do czego ludzie podświadomie dążą. Publicznie zachęcaj pracowników pierwszej linii miłymi słowami. Ludzie nie będą chcieli zniszczyć swoich numerów.

Jeśli dziecko niemal cały swój wolny czas spędza przy komputerze, rodziców może zainteresować to, jakie strony internetowe odwiedza, w jakie gry gra i jakie filmy ogląda. Czasami czujni małżonkowie, w imię ochrony rodziny i spokoju ducha, nie wahają się także sprawdzić, co robi w Internecie ich ukochana połowa.

Instrukcje

Możesz kupić sprzętowy keylogger – urządzenie śledzące naciśnięcia klawiszy na klawiaturze. W zależności od modelu podłącza się go do złącza USB lub wkłada do klawiatury. Raporty można zapisywać w specjalnym folderze lub przesyłać przez Internet na inny komputer. Cena urządzenia uzależniona jest od zakresu jego funkcji oraz pojemności pamięci.

Możesz użyć keyloggera programowego, na przykład Elite Keylogger. Twórcy twierdzą, że program działa na poziomie jądra systemu operacyjnego i dlatego jest całkowicie niewidoczny dla oprogramowania antyszpiegującego. Uruchom program i wybierz jeden z trybów pracy Tryb widoczny lub Niewidoczny. W celu wstępnego zapoznania się i przeszkolenia lepiej jest użyć trybu Widoczny.

W menu Logi kliknij opcję Wyświetl logi i wprowadź hasło, którego będziesz używać do przeglądania logów. W kalendarzu zaznacz interesującą Cię datę i kliknij Wyświetl logi dla... Konto użytkownika, lista naciśnięć klawiszy oraz data i godzina zdarzenia zostaną wyświetlone po lewej stronie okna.

Programuj co trzy minuty. Aby wyświetlić miniatury ekranów, wybierz element menu Zrzuty ekranu. Możesz otworzyć tryb przeglądania pełnoekranowego, klikając dwukrotnie miniaturę. Sekcja Aktywność internetowa zawiera listę odwiedzonych stron internetowych.

Podobne funkcje realizuje Eltima Powered Keylogge. Program ten śledzi również naciśnięcia klawiszy, wykonuje zrzuty ekranu w regularnych odstępach czasu i może wysyłać dzienniki na określony adres e-mail. Program jest niewidoczny dla oprogramowania antyszpiegującego i chroniony hasłem

Te programy są typu shareware. Możesz użyć narzędzia Punto Switcher, które jest w całości dystrybuowane przez programistę. Niewiele osób podejrzewa jego możliwości szpiegowskie, ponieważ jego głównym celem jest zmiana układu klawiatury i często używanych słów za pomocą określonej kombinacji klawiszy.

Zainstaluj program na swoim komputerze i kliknij prawym przyciskiem myszy jego ikonę. Z rozwijanego menu wybierz sekcję „Ustawienia” i po lewej stronie okna ustawień wybierz pozycję „Dziennik”. Zaznacz checkboxy „Prowadź dziennik”, „Automatycznie zapisuj zawartość bufora...”, „Prowadź dziennik w programach wyjątków”.

Kliknij przycisk „Ustaw hasło…” i wprowadź kombinację cyfr i symboli. Aby potwierdzić, użyj przycisków Zastosuj i OK. Aby wyświetlić wpisy, w menu kontekstowym wybierz „Ustawienia”, a następnie „Otwórz pamiętnik”.

Wideo na ten temat

notatka

Nie będzie możliwości ukrycia funkcji szpiegowskich Punto Switcher – przekona się o nich każdy, kto pomyśli o sprawdzeniu jego ustawień w rozwijanym menu. Jednak tylko ci, którzy znają hasło, będą mogli przeczytać zawartość pamiętnika.

Prawidłowe zarządzanie przedsiębiorstwem wiąże się z kontrolą wszystkich jego elementów. Jeśli stracisz z oczu tę dźwignię sterującą, system szybko się rozpadnie, gdy zostanie pozostawiony sam sobie. Kompetentna kontrola zaczyna się od planowania, wyznaczania zadań i przydzielania odpowiedzialności.

Instrukcje

Zidentyfikuj zadania wymagające największego nadzoru ze strony kierownictwa. W każdej firmie istnieją działy główne, które realizują główne funkcje produkcyjne, a także działy pomocnicze, których działania nie są decydujące i nie wpływają bezpośrednio na wynik końcowy. Tworząc hierarchię funkcji, możesz wyznaczyć obszary priorytetowe, które wymagają szczególnej uwagi.

Dla każdej jednostki strukturalnej lub etapu pracy, jeśli mówimy o rozwijającym się projekcie biznesowym, wyznacz osoby, które będą pełnić funkcję kierowniczą. Jasno zdefiniuj obowiązki funkcjonalne menedżerów liniowych i granice ich uprawnień. Aby kontrolować swój obszar pracy, każdy menadżer musi mieć realną możliwość wpływania na stan rzeczy i ingerencji w proces produkcyjny.

Opracowanie i wdrożenie systemu standaryzowanych raportów kierowników pionów strukturalnych. Należy systematycznie pozyskiwać informacje charakteryzujące działalność firmy we wszystkich obszarach. Jest to jeden z ważnych warunków przy konfigurowaniu systemu sterowania. Dane są gromadzone, systematyzowane i korelowane z zaplanowanymi wskaźnikami.

Niech stanie się praktyką kierownictwa przedsiębiorstwa odwiedzanie poszczególnych obszarów produkcyjnych. Pozwoli to na ocenę na miejscu efektywności pracy, a także stworzy odpowiednią motywację dla personelu. Wiedząc o możliwości niespodziewanych kontroli, pracownicy będą bardziej odpowiedzialni w wykonywaniu swoich obowiązków. Wizyty w działach niższego szczebla dają także możliwość uzyskania informacji zwrotnej niezbędnej do opracowania decyzji zarządczych.

W tym momencie nadszedł czas, aby menedżer pomyślał o konieczności zmiany czegoś. Nie ma potrzeby podejmowania pochopnych decyzji o redukcji personelu czy instalowaniu kamer wideo w biurze. Wystarczy zakupić specjalny pakiet oprogramowania. Monitorowanie komputerów pracowniczych pozwoli delikatnie „stymulować” podwładnych i kierować ich pracą we właściwym kierunku.

Istnieje szereg programów, które pozwalają dyskretnie śledzić, co pracownik robi w miejscu pracy. Wszystkie oferują dość szeroki zakres funkcji:

Śledzenie zapytań w wyszukiwarkach. Funkcja pomoże określić, czego pracownicy szukają częściej w godzinach pracy: nowych klientów czy popularne filmy.

Okresowo rób zrzuty ekranu z ekranu.

Sprawdzenie czasu rozpoczęcia i zakończenia pracy na komputerze, okresów bezczynności użytkownika, proste.

Monitoring komputerów pracowników nad pracą myszy i ich klawiatur (pozwala śledzić, które klawisze były naciskane i jak często).

Monitorowanie pracy drukarki (nazwy dokumentów, objętość drukowanego tekstu itp.)

Kontrola nad pracą nośników wymiennych (które pliki zostały skopiowane z komputera na dysk USB i odwrotnie).

Kontrola korespondencji w Skype i icq.

Korzystając z programu, menadżer otrzymuje codzienny raport o pracy i bezczynności każdego użytkownika przy swoim komputerze, a także wykresy czasu pracy.

Większość producentów oprogramowania szpiegującego oferuje bezpłatne testowanie swojego produktu w ciągu 15–30 dni roboczych. Zwykle ten czas wystarczy, aby ustalić, czy istnieje potrzeba zakupu takiego pakietu oprogramowania w przedsiębiorstwie. Monitorowanie komputerów pracujących pracowników jest procesem dość tanim. Koszt licencji na jeden komputer, w zależności od realizowanych funkcji, zaczyna się od 450 rubli, ale wydatek tych pieniędzy jest uzasadniony. Stracony czas pracy zmniejsza się o 20-40%. A sami pracownicy, świadomi ustalonej kontroli programu, przestają zajmować się sprawami osobistymi od 9:00 do 18:00.

Logiczne jest, że taka samoorganizacja pracowników leży w interesie kierownictwa. Niektórzy wolą nie informować o instalacji takich programów, inni wręcz przeciwnie, w widoczny sposób przeprowadzają wdrożenie. Najważniejsze jest to, że w końcu jest wynik, a skuteczność wskaźników personalnych wzrasta wykładniczo.

Jak dowiedzieć się, co Twoje dziecko lub pracownik robi na komputerze? Jakie strony odwiedza, z kim się komunikuje, co i do kogo pisze?

W tym celu istnieją programy szpiegowskie - specjalny rodzaj oprogramowania, które niezauważone przez użytkownika zbiera informacje o wszystkich jego działaniach. Oprogramowanie szpiegowskie rozwiąże ten problem.

Oprogramowanie szpiegujące dla komputera nie powinno być mylone z trojanem: pierwszy jest całkowicie legalny i instalowany za wiedzą administratora, drugi dostaje się do komputera nielegalnie i wykonuje ukryte szkodliwe działania.

Jednak hakerzy mogą również korzystać z legalnych programów śledzących.

Aplikacje szpiegowskie są najczęściej instalowane przez menedżerów firm i administratorów systemów w celu monitorowania pracowników, rodziców w celu szpiegowania dzieci, zazdrosnych małżonków itp. Jednocześnie „ofiara” może wiedzieć, że jest monitorowana, ale najczęściej tego nie robi wiedzieć.

Przegląd i porównanie pięciu popularnych programów szpiegujących

NeoSpy

NeoSpy to uniwersalny program szpiegujący klawiaturę, ekran i aktywność użytkownika. NeoSpy działa niewidocznie i może ukryć swoją obecność nawet podczas instalacji.

Użytkownik instalujący program ma możliwość wyboru jednego z dwóch trybów instalacji - administratora i ukrytego. W pierwszym trybie program instaluje się jawnie - tworzy skrót na pulpicie i folder w katalogu Program Files, w drugim - ukryty.

Procesy programu nie pojawiają się w Menedżerze zadań systemu Windows ani w menedżerach zadań innych firm.

Funkcjonalność NeoSpy jest dość szeroka i program można wykorzystać zarówno do monitorowania domu, jak i w biurach do monitorowania pracowników.

Program szpiegowski jest dystrybuowany w trzech wersjach na licencji shareware. Cena wynosi 820-1990 rubli, ale może również działać za darmo (nawet w trybie ukrytym) z ograniczeniami podczas przeglądania raportów.

Co potrafi NeoSpy:

- monitoruj klawiaturę;

- monitorować wizyty na stronie internetowej;

- wyświetlać ekran użytkownika w czasie rzeczywistym przez Internet z innego komputera lub tabletu;

- rób zrzuty ekranu i zapisuj obrazy z kamery internetowej;

- monitorować zdarzenia systemowe (włączanie, wyłączanie, przestój komputera, podłączanie nośników wymiennych);

- przechwycić zawartość schowka;

- Monitoruj korzystanie z komunikatorów internetowych, nagrywaj rozmowy przez Skype;

- przechwytywać dane wysyłane do druku i kopiowane na nośniki zewnętrzne;

- prowadzić statystyki pracy komputera;

- wyślij współrzędne laptopa (obliczone przez Wi-Fi).

Dzięki rosyjskojęzycznemu interfejsowi, szerokiemu zakresowi funkcji, prawidłowemu przechwytywaniu klawiatury i całkowicie ukrytemu trybowi pracy w systemie, NeoSpy otrzymuje maksymalną ocenę przy wyborze programy do kontroli użytkownika.

Prawdziwy monitor szpiegowski

Kolejnym szpiegiem jest Real Spy Monitor. Ten anglojęzyczny program ma nie tylko funkcje śledzenia, ale może także blokować określone działania na komputerze. Dlatego jest często używany jako narzędzie kontroli rodzicielskiej.

Dla każdego konta w ustawieniach Real Spy Monitor możesz stworzyć własną politykę blokowania, na przykład za odwiedzanie określonych stron.

Niestety, ze względu na brak anglojęzycznego interfejsu, zrozumienie działania Real Spy Monitor jest trudniejsze, pomimo graficznych miniaturek przycisków.

Program jest również płatny. Licencja kosztuje od 39,95 dolarów.

Funkcje prawdziwego monitora szpiegowskiego:

- przechwytywanie naciśnięć klawiszy, zawartości schowka, zdarzeń systemowych, stron internetowych, komunikatorów internetowych, poczty;

- pracować w trybie półukrytym (bez aktywnego okna, ale z procesem wyświetlanym w menedżerze zadań);

- praca z wieloma kontami;

- selektywny autostart dla różnych kont.

Ogólnie rzecz biorąc, wielu użytkowników lubi Real Spy Monitor; wady obejmują wysoki koszt, brak interfejsu w języku rosyjskim i wyświetlanie procesu w menedżerze zadań.

Prawdziwy szpieg

Twórcy pozycjonują Actual Spy jako keylogger (keylogger), chociaż program może zrobić więcej niż tylko rejestrować naciśnięcia klawiszy.

Monitoruje zawartość schowka, robi zrzuty ekranu, monitoruje wizyty w witrynach i inne rzeczy, które wchodzą w skład głównego zestawu szpiegów, który zbadaliśmy.

Po zainstalowaniu Actual Spy tworzy skrót w menu Start, dzięki czemu użytkownik może go zauważyć. Uruchomienie odbywa się również w sposób otwarty - aby ukryć okno programu, należy nacisnąć określone klawisze.

Rzeczywiste możliwości programu Spy nie różnią się zbytnio od jego konkurentów. Wśród niedociągnięć użytkownicy zauważyli, że poprawnie rejestruje naciśnięcia klawiszy tylko w układzie angielskim.

SpyGo

SpyGo - zestaw szpiegowski do użytku domowego. Może być również stosowany w biurach do monitorowania pracowników.

Aby rozpocząć monitorowanie, wystarczy kliknąć przycisk „Start” w SpyGo.

SpyGo jest rozpowszechniany na licencji shareware i kosztuje 990-2990 rubli w zależności od zestawu funkcji.

W wersjach próbnych czas monitorowania jest ograniczony do 20 minut dziennie, a wysyłanie raportów na e-mail i FTP nie jest możliwe.

Główne cechy SpyGo:

- Monitorowanie naciśnięć klawiszy;

- rejestrowanie wszystkich działań na komputerze (uruchamianie programów, operacje na plikach itp.);

- kontrola odwiedzin zasobów sieciowych (historia, wprowadzone zapytania, często odwiedzane strony, czas pobytu na stronie);

- nagrywanie tego, co dzieje się na ekranie;

- zapisanie zawartości schowka;

- słuchanie otoczenia (jeśli jest mikrofon);

- monitorowanie zdarzeń systemowych (czasy włączania i wyłączania komputera, przestoje, podłączanie pendrive'ów, dysków itp.).

Ważny! Do wad SpyGo, według użytkowników, można zaliczyć fakt, że nie obsługuje on wszystkich wersji systemu Windows, podczas wysyłania raportów często wyrzuca błędy i dość łatwo daje się zdemaskować.

Kapuś

Znicz - nazwa tego programu oznacza „znicz” i jest bardzo nieprzyjazny w stosunku do użytkownika. Znicz szpieguje działania komputera. Działa w ukryciu, nie wymaga skomplikowanych ustawień i ma niewielki wpływ na wydajność systemu.

Program wydawany jest w jednej wersji.

Funkcje i cechy znicza:

- monitorowanie klawiatury, schowka, zdarzeń systemowych, surfowania po Internecie i komunikacji w komunikatorach internetowych;

- sporządzanie raportów zbiorczych i wykresów monitorowanych zdarzeń;

- mało wymagająca konfiguracja sieci;

- zabezpieczenie przed nieuprawnionym zakończeniem procesu programu;

- nadzór prowadzony jest nawet w przypadku braku dostępu do sieci.

Wśród niedociągnięć można zauważyć konflikty z programami antywirusowymi

Jak wykryć szpiega na swoim komputerze?

Znalezienie na komputerze oprogramowania szpiegującego, które nie jest widoczne na zewnątrz, jest trudne, ale nie niemożliwe.

Tak więc, pomimo ich zasadności, wnioski sprawdziliśmy mogą zostać rozpoznane przez specjalne programy antywirusowe,„dostosowany” do wyszukiwania oprogramowania szpiegującego (trojany z funkcjami szpiegowskimi), dlatego zalecamy dodanie zainstalowanego programu do listy wykluczeń tego typu programów antywirusowych.

A jeśli nie musisz usuwać szpiega, a jedynie ukryć przed nim swoje działania, możesz skorzystać z narzędzi antyszpiegowskich, które pomimo aktywnego szpiegowania Cię, zapobiegną przechwyceniu zdarzeń z klawiatury i zrzutów ekranu.

Wtedy Twoja korespondencja i hasła nie dostaną się w niepowołane ręce.