Kali Linux narzędzia. Kali Linux - główne cechy systemu. Pobierz linki dla Kali Linux

Pobierz Kali Linux. Jak i gdzie?

Witam wszystkich, tu Computer76, a teraz przedstawię wam artykuł o tym, jak poprawnie pobrać Kali Linux. Dlaczego to robisz, myślę, że pytanie do ciebie zostało już rozwiązane, a zatem natychmiast do rzeczy.

Skąd pobrać Kali Linux?

Pytanie, gdzie znaleźć Kali Linux jako taki, nie jest tego warte. Ponieważ system można rozpowszechniać i kopiować za darmo, jest więcej niż wystarczająca liczba źródeł. Zaproponuję kilka z nich, ale skupię się na kilku opcjach, które są najwygodniejsze dla użytkownika. Zaliczam do nich te przypadki, gdy pobierasz Kali Linux w postaci obrazu systemu operacyjnego gotowego do wypalenia na dysku.

Pierwszym źródłem do pobrania Kali Linux jest oczywiście poza witryną.

Tutaj na angielskiej stronie dostępne są wszystkie najnowsze wersje stabilnych i rosyjskich systemów. Oficjalna strona internetowa znajduje się pod adresem:

Właściwie jest to strona pobierania, na której możesz pobrać obraz dysku bezpośrednio ze strony lub poprzez tracker również z oficjalnej strony.

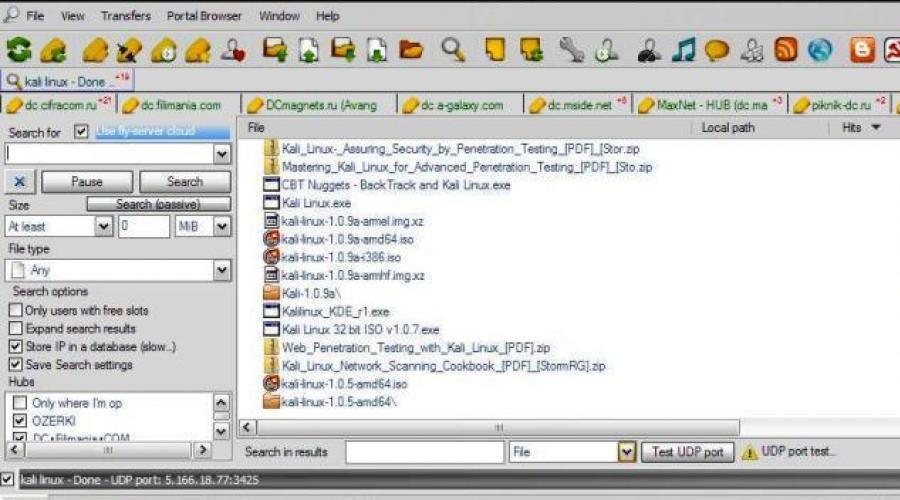

Druga opcja to jak dostać system w swoje ręce (dla tych, którzy wiedzą, jak korzystać z sieci peer-to-peer - to najłatwiejszy sposób) - sieć lokalna, jak to się potocznie nazywa. Jak korzystać z sieci peer-to-peer, poprawnie ją skonfigurować i poprawnie wyszukiwać informacje, przeczytaj w tym artykule. Aby wyjaśnić tę opcję, podam tylko wyniki wyszukiwania, które otrzymałem, gdy poprosiłem o wyszukanie obrazu Kali Linux. Program kliencki jest podłączony do maksymalnej liczby koncentratorów, dlatego na wyniki nie trzeba było długo czekać. Oto co mi się przydarzyło:

Pobierz - nie chcę.

Trzecią opcją, której nie można zdyskontować, są trackery torrentów. Spełniają się obawy o dogłębne i dokładne oczyszczenie trackerów, przez co dostępnych jest coraz mniej plików do pobrania. Ale biorąc pod uwagę fakt, że Kali Linux jest systemem operacyjnym typu open source, będzie można go pobrać bezpłatnie przez długi czas. Podam przykład strony mojego ulubionego trackera torrentów z wynikami wyszukiwania dla żądanego systemu operacyjnego.

A oto kolejna dobra strona, jeśli chodzi o zapoznanie się z programami. Podobnie jak powyżej:

A oto kolejna dobra strona, jeśli chodzi o zapoznanie się z programami. Podobnie jak powyżej:

http://torrent-soft.net/

Problemy z dostępem? freegate- aplikacja proxy dla wszystkich przeglądarek.

Wszystko, co musisz zrobić, to przejść przez prostą procedurę rejestracji i rozpocząć pobieranie torrenta. Zajmuje okruchy w ciągu kilku kilobajtów. Gdy uruchomisz plik torrent, do gry wejdzie klient torrent, wstępnie zainstalowany na twoim komputerze lub plik wykonywalny jego wersji przenośnej (w zależności od tego, co jest dla ciebie wygodniejsze). Jako klient torrentowy mogę osobiście polecić BitTorrenta. Zawsze go używam.

Prawdopodobnie wszystkie sposoby pobierania Kali Linux są tuż przed Twoimi oczami. Zacznijmy nagrywać na dysk lub instalować z dysku flash USB. Kto zapomniał jak, przeszukaj stronę. Opisałem tam jedną z opcji nagrywania. Zwracam również uwagę na opcję instalacji Kali na pendrive'ie, a następnie uruchamianie z niej oraz możliwość, co jest niezwykle ważne, aktualizowania i zapisywania wszystkich zmian: .

Kwestie bezpieczeństwa systemów operacyjnych budowanych sieci organizacyjnych zawsze były najważniejszym aspektem administracji. Trzeba było włożyć dużo pracy, aby zdiagnozować obecność luk w zabezpieczeniach, a często nawet po tym pojawiły się luki dla atakujących. Takie manipulacje zostały zauważalnie uproszczone wraz z pojawieniem się Kali Linux. Instrukcje jego użytkowania są w większości dostępne tylko w języku angielskim. Taki system nie nadaje się do stałego użytku domowego, zwłaszcza że nie jest zalecany dla początkujących. Jest to profesjonalne narzędzie, którego obsługi trzeba się nauczyć i dopracować. A to wymaga odpowiedniego doświadczenia i pełnego zrozumienia wykonywanych czynności.

Ważne ostrzeżenia

Możliwości systemu operacyjnego Kali Linux są tak szerokie, że nie każdy używa ich do poprawy bezpieczeństwa własnego systemu. Często staje się wygodnym narzędziem do nielegalnych działań intruzów. Dlatego ważne jest, aby już na początkowym etapie znajomości zrozumieć, że niektóre manipulacje, które system pozwala na wykonanie, mogą być nielegalne. W niektórych krajach nawet instalowanie i poznawanie Kali Linux w celach edukacyjnych może przynieść odwrotny skutek.

Jako małą radę możemy zalecić instalację systemu i pracę przez VPN, jeśli nie chcesz ograniczać się do jego powierzchownych badań. Przy starcie konieczne jest również użycie kluczyków, które pozwolą uniknąć problemów z prawem.

Co to jest Kali Linux

Poprzednikiem Kali jest BackTrack Linux, który jest dość znany w wąskich kręgach. Drugi jest oparty na Debianie i zapewnia wsparcie dla pakietów i aplikacji opracowanych dla tego systemu operacyjnego, co pozwala na całkiem wygodną pracę dzięki użyciu znanych narzędzi. W razie potrzeby dość łatwo będzie również znaleźć programy dla Kali Linux.

Dystrybucja zawiera różnego rodzaju narzędzia, które pozwalają na przeprowadzenie pełnego audytu bezpieczeństwa, aby zapobiec włamaniom. Uruchamianie usług, dostęp do komputera przez sieć, używane aplikacje internetowe i wiele więcej można analizować za pomocą narzędzi dostępnych w Kali Linux.

Jak już można się domyślić z nazwy, system oparty jest na jądrze Linux. Pierwsza wersja dystrybucji została wydana ponad dwa lata temu. Zawierała wszystkie najbardziej podstawowe, główny nacisk położono na funkcjonalność, a nie na atrakcyjność zewnętrzną. Jednak duża popularność systemu, jego aktywne użytkowanie w środowisku zawodowym spowodowało konieczność wprowadzenia zmian w dystrybucji.

Opinie użytkowników o Kali są w większości pozytywne. System stał się bardziej stabilny w porównaniu z BackTrack, zestaw programów i narzędzi rozszerzył się, ale na niektórych laptopach czasami system operacyjny przestaje widzieć wbudowaną kartę Wi-Fi. Dzieje się tak podczas korzystania z Live-launch z dysku flash USB, problem jest rozwiązywany za pomocą zewnętrznego adaptera lub instalacji systemu operacyjnego na dysku twardym.

Zmiany w nowej wersji

Pod koniec zeszłego lata został wydany Kali Linux 2. Dzięki aktualizacji system stał się znacznie stabilniejszy, a interfejs roboczy bardziej atrakcyjny. Ponadto wiele narzędzi stało się przestarzałych przez tak długi czas według standardów technologii informacyjnej. Jeśli wcześniej musiałeś samodzielnie wyszukiwać i instalować nowe wersje, teraz tę pracę wykonuje sam system, co pozwala bez większego wysiłku aktualizować je. Ponadto sam system otrzymał wsparcie dla trybu dystrybucji kroczącej.

Właściwości techniczne

Podstawą nowej dystrybucji jest Linux Kernel w wersji 4.0, zawarty w wydaniu Debiana Jessie. Gnome 3.14 jest obecnie używany jako obszar roboczy, a obszar roboczy zyskał zaktualizowany styl i interfejs, menu zmieniło się nieco w poszczególnych pozycjach.

Dostępne zespoły

W tej chwili istnieją różne dystrybucje, które są wygodne w użyciu w określonych warunkach. Możesz łatwo znaleźć kompilacje Live, obrazy dla popularnych maszyn wirtualnych, pakiety instalacyjne. Dodatkowo podane są instrukcje, po których można samodzielnie przygotować zestawy. W razie potrzeby można zbudować własny obraz do pracy z ARM, praca z tą architekturą jest doskonale obsługiwana, zapewniając system wieloplatformowy. Wtedy będzie możliwe np. zainstalowanie Kali Linux na tablecie lub smartfonie.

Dla tych, którzy mają już zainstalowaną pierwszą wersję, istnieje możliwość uaktualnienia do drugiej w ramach systemu. Wystarczy skorzystać z zestawu poleceń, w tym uzyskać nowy pakiet dystrybucyjny i zainstalować go. Szczegóły można znaleźć w oficjalnych dokumentach towarzyszących.

Rozpoczęcie pracy z systemem. Podstawy teoretyczne

Rozległe możliwości systemu są trudne do poznania bez przestudiowania dokumentacji Kali Linux. Instrukcje użytkowania, niestety, w postaci szczegółowych instrukcji do dostrajania, są dostępne na oficjalnej stronie internetowej, głównie w języku angielskim, podobnie jak w większości innych źródeł. Jednak duża liczba fanów zrodziła w ustalonej społeczności pojawienie się szczegółowych podręczników w języku rosyjskim, opartych na ich własnej praktyce. Ponadto organizowane są kursy szkoleniowe w języku rosyjskim zarówno dla początkujących, jak i bardziej zaawansowanych specjalistów do profesjonalnej pracy korporacyjnej.

Praktyczny rozwój

Aby przestudiować system, wystarczy zainstalować go w dowolny dostępny i najwygodniejszy sposób, zwłaszcza że pozwala na to duży wybór dostępnych dystrybucji Kali Linux 2. Jednak w celach edukacyjnych, zwłaszcza na początkowych etapach, lepiej jest korzystać z maszyny wirtualnej. To wystarczy, aby przestudiować zestaw narzędzi, które są dołączone, aby przyzwyczaić się do bezpiecznego poruszania się po systemie.

Podczas nauki pracy z Kali Linux instrukcje użytkowania są koniecznością. Oprócz tego, że system operacyjny ma bogate funkcje, których trudno się nauczyć bez jakiejkolwiek dokumentacji, instalacja będzie wymagała konfiguracji, która pozwoli na najefektywniejsze ich wykorzystanie.

Praktyczne opracowywanie narzędzi najlepiej robić na własnym sprzęcie, aby zapobiec ewentualnym problemom z prawem, jeśli podejmowane działania są z nim sprzeczne, a fakt ich wdrożenia w jakiś sposób staje się znany osobom trzecim.

Uruchom z dysku flash

Po zakończeniu fazy nauki będziesz chciał wykorzystać system do analizy bezpieczeństwa i eliminacji wykrytych słabości w istniejących sieciach w firmie lub w domu. Najłatwiej jest zawsze mieć przy sobie gotowy do uruchomienia zestaw dystrybucyjny, jeśli to konieczne. Jest to dość łatwe, jeśli używasz specjalistycznych programów dla działającego systemu operacyjnego, na przykład Rufus. Często przydatna może być obsługa zapisywania plików w systemie zainstalowanym na pamięci USB i po jej ponownym uruchomieniu. Taka możliwość jest również zapewniona, ale należy pamiętać, że dla opisanego trybu utrwalania na początku każdego rozruchu należy określić odpowiedni tryb, aby nie uruchamiał się normalny tryb na żywo. Ponadto, jeśli w prostej wersji wystarczy dysk flash o pojemności 2 GB, to w tym drugim przypadku wymagane będzie dodatkowe miejsce na utworzenie osobnej partycji, na której będą przechowywane niezbędne dane.

Dlaczego warto korzystać z Kali Linux?

Atakujący w swojej pracy wykorzystują specjalistyczne narzędzia, które mogą znacznie skrócić czas potrzebny na nieuprawnioną penetrację sieci. Na przykład z pomocą Kali Linux hakowanie staje się znacznie łatwiejsze i wygodniejsze, zwłaszcza gdy domyślne hasła i ustawienia sprzętu nie są zmieniane. Niestety, nawet w dużych korporacjach zdarza się to dość często. Potem uzyskanie niezbędnych danych to kwestia technologii, dla wykwalifikowanego specjalisty cały proces nie jest szczególnie trudny. Tym ważniejsze jest, aby używać tych samych narzędzi do identyfikowania luk w zabezpieczeniach, aby utrudnić takie osoby. Prostym praktycznym przykładem jest hakowanie routerów Wi-FI, które są obecnie instalowane w prawie każdym mieszkaniu, nie mówiąc już o organizacjach.

Penetracja sieci przez Wi-Fi

Aby włamać się do routera Wi-Fi, wystarczy zorganizować wyszukiwanie hasła. Ale nawet na szybkim sprzęcie zajmuje to dużo czasu. Nowoczesne routery wykorzystują protokół WPS, który ma na celu uproszczenie konfiguracji sieci. Nie wszyscy użytkownicy rozumieją bezpieczeństwo sieci bezprzewodowych, potrzebują wszelkiej możliwej pomocy w ich konfiguracji. Przy wykorzystaniu tego protokołu nie ma potrzeby ustawiania parametrów szyfrowania WPA/WEP, które zapewniają ochronę przed niepożądanym dostępem, ręcznie, podobnie jak nazwa sieci, ustawiane są automatycznie poprzez naciśnięcie przycisku na routerze. Wydawałoby się to świetnym pomysłem, ale jak to często bywa, znaleziono tutaj luki, za pomocą których hasło można złamać w kilka godzin.

Nie tylko kod PIN WPS składa się z 8 znaków, z których ostatni wystarczy, aby sprawdzić go w blokach, a nie w całości, w wyniku czego liczba możliwych kombinacji zmniejsza się do 10998. Używając Kali Linux, to dość łatwo jest włamać się do sieci Wi-Fi za pośrednictwem dołączonego WPS i nie zajmie to dużo czasu. Wystarczy narzędzie, które będzie monitorować sieć i bezpośrednio wylicza kod PIN. Dla większej przejrzystości możesz sprawdzić, jak łatwo i szybko dzieje się to na routerze domowym.

Dlatego, aby się zabezpieczyć, lepiej wyłączyć WPS na routerze, gdzie ta opcja jest domyślnie aktywna. W przeciwnym razie każdy sąsiad, nawet uczeń, będzie mógł połączyć się z siecią i z niej korzystać. Instrukcje użytkowania są dość proste, jest to jeden z najczęstszych przykładów na wszystkich zasobach poświęconych temu systemowi operacyjnemu.

kali linux wifi hack

Krótko mówiąc, za pomocą polecenia iwconfig określamy dostępny interfejs sieciowy (z reguły nazywa się to wlan0, ale może się różnić).

Następnie zaczynamy monitorować aktywny interfejs:

airmon-ngstartwlan0

Aby dowiedzieć się, które sieci są objęte zakresem, uruchom następujące polecenie:

Gdzie mon0 to nazwa poprzednio uruchomionego monitora.

Z całej listy, która się pojawi, interesujące są tylko te sieci, które mają włączoną funkcję WPS. Do ich zdefiniowania służy polecenie.

Teraz możesz wybrać dowolny cel i zacząć wybierać kod PIN:

Reaver -I mon0 -b -a -vv

Tutaj jest zapisany BSSID z wyniku poprzedniego polecenia. Jeśli wszystko zostanie wykonane poprawnie, rozpocznie się wyszukiwanie hasła. Hackowanie sieci trwa średnio od czterech do sześciu godzin. Ale niektóre nowe modele routerów mają ochronę przed atakami WPS i wyłączają brute force po pewnej liczbie nieudanych prób.

A to tylko jedna strona Kali Linux. Instrukcje użytkowania zapewnią kompleksowe zrozumienie możliwości systemu.

Kali Linux jest przeznaczony do testowania systemów pod kątem luk w zabezpieczeniach, przeprowadzania audytów, analizowania szczątkowych informacji i identyfikowania konsekwencji ataków intruzów. Zawiera wiele narzędzi do przeprowadzania testów penetracyjnych: od analizy podatności aplikacji internetowych po włamywanie się do sieci i usług oraz naprawianie ich w systemie.

Kali zawiera jeden z najbardziej wszechstronnych zbiorów narzędzi dla specjalistów ds. bezpieczeństwa komputerowego, od testowania aplikacji internetowych i bezprzewodowych testów penetracyjnych po czytnik RFID.

Kali Linux zawiera kolekcję exploitów i ponad 300 specjalistycznych narzędzi bezpieczeństwa, takich jak Aircrack, Maltego, SAINT, Kismet, Bluebugger, Btcrack, Btscanner, Nmap, p0f. Dodatkowo zestaw dystrybucyjny zawiera narzędzia do przyspieszonego odgadywania haseł (Multihash CUDA Brute Forcer) oraz kluczy WPA (Pyrit) dzięki wykorzystaniu technologii CUDA i AMD Stream, które pozwalają na wykorzystanie procesorów graficznych z kart graficznych NVIDIA i AMD do wykonywania operacji obliczeniowych. Ponadto dystrybucja zawiera pakiet metasploit-framework, który zawiera komponenty Metasploit oraz bazę danych exploitów. Wszystkie zależności potrzebne do uruchomienia Metasploit są zawarte w jednym pakiecie, co ułatwia instalację Metasploit Community/Pro ze strony Rapid7.

Wszystkie oryginalne rozwiązania stworzone w ramach dystrybucji są rozpowszechniane na licencji GPL i są dostępne za pośrednictwem publicznego repozytorium Git. Do pobrania przygotowano pełny obraz iso o rozmiarze 2,8 GB oraz obcięty obraz oparty na pulpicie Xfce o rozmiarze 1 GB. Kompilacje są dostępne dla architektur x86, x86_64, ARM (armhf i armel, Raspberry Pi, ARM Chromebook, Odroid).

Kluczową zmianą w nowym wydaniu jest zastosowanie modelu kroczącego dostarczania aktualizacji, w którym wersje oprogramowania w dystrybucji są zawsze aktualizowane, a nowe wydania są dostarczane w miarę ich udostępniania, bez konieczności okresowego uaktualniania do nowej dystrybucji wydania. Aktualizacje systemu są importowane z gałęzi testowej Debiana, aktualizacje wersji narzędzi do testowania bezpieczeństwa są wydawane przez programistów Kali Linux w ciągu kilku dni od wydania nowej wersji. Aby śledzić nowe wydania narzędzi do testowania bezpieczeństwa, przygotowano specjalną internetową aplikację Kali Linux Package Tracker.

Cechy nowej wersji:

Podobnie jak poprzednia wersja, nowa dystrybucja jest wieloplatformowa i obsługuje następujące ekosystemy: x32, x64

Aktualizacja dotknęła przede wszystkim stabilności pracy.

Dystrybucja oparta jest na jądrze Linux Debian, znacznie zwiększono liczbę sterowników do obsługi sprzętu i bezprzewodowych kart Wi-Fi. Użytkownik ma do wyboru pulpity oparte o LXDE, Xfce, MATE, e17 (menedżer okien (WM) dla systemu X11 w systemie Linux).

Aktualizacje: wsparcie dla trybu dystrybucji kroczącej (wydanie kroczące).

Trafność: narzędzia do monitorowania i aktualizacji zawarte w dystrybucji.

Obszar roboczy: nowy styl, kompozycja menu i interfejs użytkownika.

Sprawdzanie wersji narzędzi

- System dystrybucji jest zintegrowany z systemem sprawdzania wersji głównych narzędzi. Zostaną one również szybko zaktualizowane, gdy pojawią się nowe wersje.

Nowy design

Wsparcie dla ARM i NetHunter

- Kali Linux 2016.2 oficjalnie działa na Raspberry Pi, Chromebookach, Odroid itp. Źródła jądra są publikowane w sekcji obrazów ARM, aby ułatwić kompilację nowych sterowników.

Twórcy słynnej dystrybucji pentestingowej dokonali najbardziej znaczącego wydania od 2013 roku. Kali Linux 2.0 został oficjalnie ogłoszony. Dystrybucja oparta jest na jądrze Linux 4.0, znacznie zwiększono liczbę sterowników do obsługi sprzętu i Wi-Fi, zaimplementowano obsługę różnych środowisk graficznych (KDE, GNOME3, Xfce, MATE, e17, lxde i i3wm), zaktualizowano listę narzędzi w zestawie. Ale co najważniejsze, Kali Linux jest teraz dystrybuowany w trybie dystrybucji kroczącej.

Tryb ciągłej aktualizacji

Kali 2.0 będzie stale aktualizowany poprzez infrastrukturę testową Debiana w miarę wydawania nowych stabilnych pakietów.

Sprawdzanie wersji narzędzi

Dystrybucja posiada zintegrowany system sprawdzania wersji głównych narzędzi. Zostaną one również szybko zaktualizowane, gdy pojawią się nowe wersje.

Nowy design

Wdrożono natywne wsparcie dla środowisk graficznych KDE, GNOME3, Xfce, MATE, e17, lxde i i3wm. Domyślnie system przeszedł na GNOME 3, po długim okresie powstrzymywania się od takich ekscesów. W razie potrzeby użytkownicy mogą aktywować wielopoziomowe menu, przezroczystą konsolę i wiele innych „chipów” GNOME 3. To prawda, że z tego powodu wzrosły wymagania dotyczące pamięci RAM: w pełnej wersji „gnome” potrzebuje 768 MB BARAN. W przypadku komputerów o niskim poborze mocy wydano minimalną wersję Kali 2.0 ISO, w której zużycie pamięci jest znacznie mniejsze i używane jest lekkie środowisko Xfce.

Wsparcie dla ARM i NetHunter 2.0

Kali Linux 2.0 oficjalnie działa na Raspberry Pi, Chromebookach, Odroid itp. Źródła jądra są publikowane w sekcji obrazów ARM, aby ułatwić kompilację nowych sterowników.

Mobilna platforma testowa NetHunter również została zaktualizowana i działa na Kali Linux 2.0. Opublikowano kilka nowych zdjęć, w tym dla Nexusa 5, 6, 7, 9 i 10.

Zaktualizowane obrazy dla VMware i VirtualBox

Jeśli używasz Kali Linux na maszynie wirtualnej, możesz uzyskać świeże obrazy z tego linku. Istnieją wersje 32- i 64-bitowe z pełnoprawnym środowiskiem GNOME 3.

Aktualizacja do Kali Linux 2.0

Istnieją dwie możliwości: pobrać najnowszą wersję i zainstalować system od podstaw lub uruchomić procedurę aktualizacji z wersji 1.0 do 2.0. W drugim przypadku edytuj plik source.list i uruchom następującą procedurę.

Cat /etc/apt/sources.list deb http://http.kali.org/kali sana główny non-free contrib deb http://security.kali.org/kali-security/ sana/updates główny contrib non-free EOF apt-get update apt-get dist-upgrade # napij się kawy lub 10. uruchom ponownie

Metasplot

Niestety, na prośbę Rapid7, pakiet Metasploit Community/Pro został usunięty z Kali Linux, pozostawiając jedynie podstawową strukturę metasploit-framework. Wersję Metasploit Community/Pro trzeba będzie ręcznie pobrać ze strony Rapid7 po rejestracji i uzyskaniu licencji.